OWASP Sweden har nu över 300 medlemmar. Whoho!

Planering inför höstens seminarieprogram har smugit igång (mest i mitt huvud) och ett par kontakter har tagits. Ni kan alltid mejla förslag eller önskemål till mig på john.wilander@owasp.org eller till Mattias på mattias.bergling@owasp.org.

Gällande AppSec-konferensen så jobbar vi just nu med sponsringsprogrammet.

/John

onsdag 26 augusti 2009

fredag 21 augusti 2009

AppSec Research 2010 Challenge 3

This month's AppSec Research 2010 Challenge is to create a JavaScript

alert("owasp") that pops up the word 'owasp', case-insensitive, without using any alphanumeric characters (0-9a-zA-Z).The shortest working code snippet that has been submitted by Friday September 18th at 23:59:59 UTC is the winner of a free ticket to the AppSec Research 2010 conference. By "working" we mean JavaScript that executes in Firefox/Firebug, not depending on any Firebug DOM variables for execution. The free ticket is personal and the judgement of the organizing committee can not be overruled.

All entries should be posted as comments to this blogpost, using the following format:

[unique handle or name]

Code length: [the number of characters in the entry]

< code>[Your code]< /code>

The first time you post an entry you should also send an email to martin.holst_swende@owasp.org and give him your handle or name. We need to be able to connect handles and names with valid email addresses.

Good luck!

måndag 10 augusti 2009

ESAPI för .Net

Det rör på sig i .Net-versionen av OWASP Enterprise Security API, ESAPI. Noterbart är att man valt att integrera med .Net:s Membership API istället för att skriva ett eget User-API, och att man också valt att integrera med CodePlex/Microsofts fristående AntiXSS.

Läs mer och hitta länkar till nedladdning här.

fredag 7 augusti 2009

DoS-attack mot Twitter, Facebook et al

Igår genomfördes en stor Denial-of-Service-attack mot Twitter, Facebook, LiveJournal och Googletjänster som Blogger, Sites och YouTube. Själv var jag irriterad på en massa time-outs på ett Facebook spel jag fastnat i.

Så vad hände? En vanlig HTTP-flod för att sinka världens populäraste webbappar? Nja, inte riktigt ...

Attack mot DNS

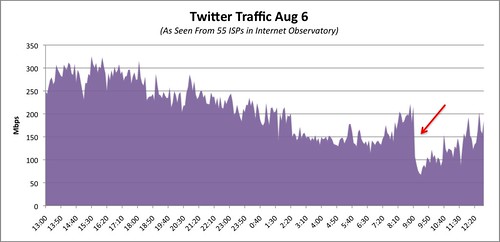

Kl 15 svensk tid så gick trafiken till Twitter kraftigt ner enligt statistik från Arbor-nätverket. Användare kom inte fram till tjänsten alls vilket antyder DNS-problem. Mycket riktigt så attackerades Twitters DNS-tjänst, men de anger 18.30 svensk tid så jag misstänker strul med tidzoner eller flera attackvågor. DNS:en var i alla fall nere i en och en halv timme. Dagen innan råkade de ut för en liknande incident. Åtminstone en del av DoS-attacken verkar alltså ha riktat sig mot DNS-namnen för Twitter*.

Spam med länkar?

Men DNS-attacken kan inte förklara att Facebook var segt och fick en massa time-outs. Det måste helt enkelt ha varit en flora av attacker, däribland flooding. Ett tag förekom spekulationer om att spam med länkar till Twitter och Facebook skulle ha orsakat mycket trafik. Men företrädare för Facebook avfärdar den teorin med tanke på hur koordinerade alla "klick" var.

Östpolitiska dimensioner

Målet för attackerna var inte tjänsterna som sådana, utan en georgisk bloggare under namnet Cyxymu. Han skriver regimkritiskt om Ryssland och idag (7/8) är årsdagen för Rysslands militära angrepp på Georgien i striden om Sydossetien. DN skrev i förrgår om ökad spänning i regionen.

En Google-översättning av Cyxmu:s twittersida ger inte mycket info. Prat om att det är KGB som ligger bakom och ursäkter för att Facebook sänkts. Hans LiveJournal kommer man fortfarande inte åt. Men en annan sida citerar honom (ursäkta min och Googles dåliga översättning):

"Du kanske har märkt att besökarna de senaste dagarna har ökat på olika georgiska forum och chattrum med teman som grov, kränkande och hotfullt. Observera att detta är en del av den så kallade 'brigadnikov direkt' eller frivilliga medhjälpare till ryska underrättelsetjänster."

Slutsatser

Jag drar följande slutsatser:

- Det finns stora botnät som lätt kan knäcka våra största webbapplikationer. ISP:er måste börja vidta aktiva åtgärder precis som Darkreading skrev igår och som organisationen Massaging Anti-Abuse Working Group föreslår.

- Politiska och teritoriella konflikter har återigen visat sig påverka långt fler än de direkt inblandade. Två länder är i konflikt => folk kommer inte åt Facebook.

- Många företag är idag beroende av sociala nätverk, t ex för sin support och kundkontakt. I vanlig ordning har alltså beroende av tämligen oskyddad infrastruktur smygit sig på oss. Hur många har t ex en telefonkatalog som backup om Eniro, hitta och de andra tjänsterna slås ut?

- Facebook verkar mer vana vid att hantera attacker än Twitter att döma av försvar och information.

* Lustigt nog så får jag inte med min 3G-puck slå upp Twitter på Whois. "The IP address from which you have visited the Network Solutions Registrar WHOIS database is contained within a list of IP addresses that may have failed to abide by Network Solutions' WHOIS policy." Kanske en massa svenska bot:ar som sitter på 3:s nät? Kanske min burk? Gaaah!

måndag 3 augusti 2009

PCI-certifierat företag hackat

Det amerikanska företaget Network Solutions har hackats och en halv miljon konto- och kreditkortsuppgifter kan ha stulits. Företaget uppger att de blev certifierade enligt PCI-DSS hösten förra året.

Network Solutions säljer paketerade och konfigurerbara webbsajter inklusive betalningslösningar. Kunderna är typiskt mindre företag. Deras erbjudande om Shopping Cart Software for Online Stores lovar:

"Quickly build your online store with ecommerce design templates. No programming skills required."

"Secure Credit Card Processing. Accept payments in real time through encrypted online transactions for increased security."

Ett vettigt alternativ som jag själv skulle rekommendera mindre affärsverksamheter som vill sälja på nätet. Under förutsättning att leverantören är PCI-certifierad.

Enligt deras egen beskrivning av hacket så har någon lyckats injicera elak kod i modulen för nätbetalningar vilket gjort att över 4000 nätbutiker har läckt kortuppgifter när deras kunder betalat. Låter som lagrad XSS. Intrånget kan ha skett så tidigit som i mars och upptäcktes först i juni.

Summa:

4000 nätbutiker hackade i tre månader

500.000 kortuppgifter på vift

... Mamma Mia!

Men hur går det nu med PCI-certifieringen? Ja, först måste en forensisk undersökning genomföras. Om den visar att Network Solutions inte följt PCI-DSS-kraven mellan mars och juni i år så är de rökta oavsett vilka certifieringar de har. Om det dessutom visar sig att sårbarheten fanns redan när Payment Software Company gjorde sin PCI-granskning i oktober 2008 så lär det bli en snackis.

Prenumerera på:

Inlägg (Atom)