Jag blev idag

intervjuad av TV4-nyheterna om cookie-sniffaren

Firesheep, en plug-in till Firefox som sniffar upp sessionskakor för populära tjänster på det nätverk man är kopplad till. Intervjun var med som ett

inslag i 19-nyheterna också.

Installera och testa Firesheep

Det var lite trassel att få Firesheep att funka så jag tänkte jag postar det här för er som vill testa.

Observera att jag inte går i god för programmet. Det kan visa sig vara en elak bakdörr.

- Se till att du har Firefox 3.6.* och minst 3.6.10, t ex 3.6.11. Inte 4 beta om du inte vill experimentera.

- Ladda hem Firesheep från GitHub.

- Öppna xpi-filen med Firefox och installera.

- Starta om Firefox om den kräver det.

- Nu ska du ha en Firesheep-vy som en kolumn i vänsterkanten. Om inte så Visa -> Sidofält -> Firesheep.

- Under Inställningar -> Sekretess: Stäng av ev privat surfningsläge, tillåt cookies och tilllåt tredjeparts-cookies.

- Slå på Firesheep med knappen "Start Capturing".

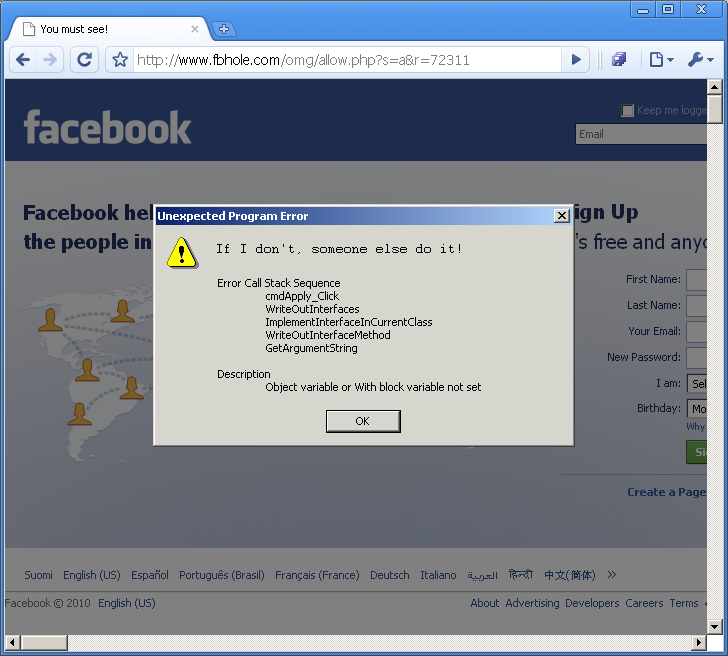

- Öppna en annan webbläsare, t ex Chrome.

- Logga in på Facebook, Twitter eller Flickr i Chrome.

- Kolla Firesheep-vyn i Firefox. Där ska dina olika konton ha dykt upp.

- Dubbelklicka på något av dina konton i Firesheep och vips så har du genomfört en session hijacking.

Om du nu suttit på ett öppet trådlöst nät så hade alla andra aktiva sessioner dykt upp i din Firesheep-kolumn. Notera att det är olagligt att utnyttja andras sessioner utan tillstånd. Att avlyssna nätverket och titta på listan är dock helt OK.

Förkonfigurerade tjänster som Firesheep sniffar

Följande tjänster/domäner är förkonfigurerade i Firesheep:

- Amazon.com

- Basecamp

- bit.ly

- Cisco

- CNET

- Dropbox

- Enom

- Evernote

- Facebook

- Flickr

- Foursquare

- GitHub

- Google (dock ej GMail numer)

- Gowalla

- Hacker News

- Harvest

- Windows Live

- New York Times

- Pivotal Tracker

- ToorCon: San Diego

- Slicehost SliceManager

- tumblr.com

- Twitter

- Wordpress

- Yahoo

- Yelp

Vad är då sårbarheten? Jo, tjänster såsom Facebook krypterar bara trafiken vid inloggning (ditt lösenord är alltså skyddat). Efter det så går Facebook tillbaka till okrypterad trafik. Din sessions-cookie är det som Facebook identifierar dig med efter inloggning och den skickas i klartext vid varje anrop till Facebook. Det är den trafiken som Firesheep avlyssnar och plockar upp sessions-info från.

Med din sessions-cookie i min webbläsare så är jag lika inloggad som du är.

PS.

Eftersom det valsat runt så mycket felaktig information så vill jag poängtera två saker:

- Firesheep är en plugin till Firefox, dvs ett tilläggsprogram. Det hela handlar alltså inte om något säkerhetshål i Firefox. Det vore lika dumt som att påstå att Windows har problem för att någon skrivit en nätverksskanner som körs på Windows.

- Offret kan surfa med valfri webbläsare – Safari, Internet Explorer, Opera, Firefox, Chrome och så vidare. Session hijacking med hjälp av cookies är inte begränsat till en viss webbläsare.

DS.

/John Wilander, chapter co-leader